1편에서 인증서에 문제가 있는 상황에서 이를 해결하는 내용의 포스팅입니다.

Burp Suite로 Nox 패킷 보기 #1 - mount, 인증서 등록

Linux 및 UNIX 운영 체제에서는 mount 명령을 사용하여 파일 시스템 및 USB 플래시 드라이브와 같은 이동식 장치를 디렉토리 트리의 특정 마운트 지점에 연결할 수 있습니다. 반대로 unmount 명령은 마

seahippocampus.tistory.com

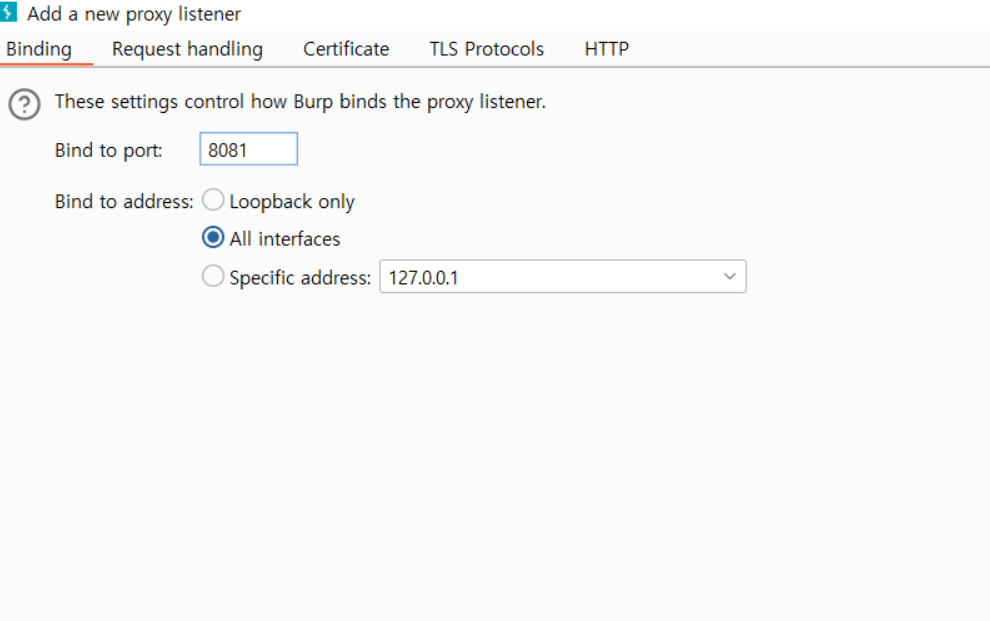

Proxy listener 탭에서 bind to port 8081 로 add하고 All interfaces 누르고 OK

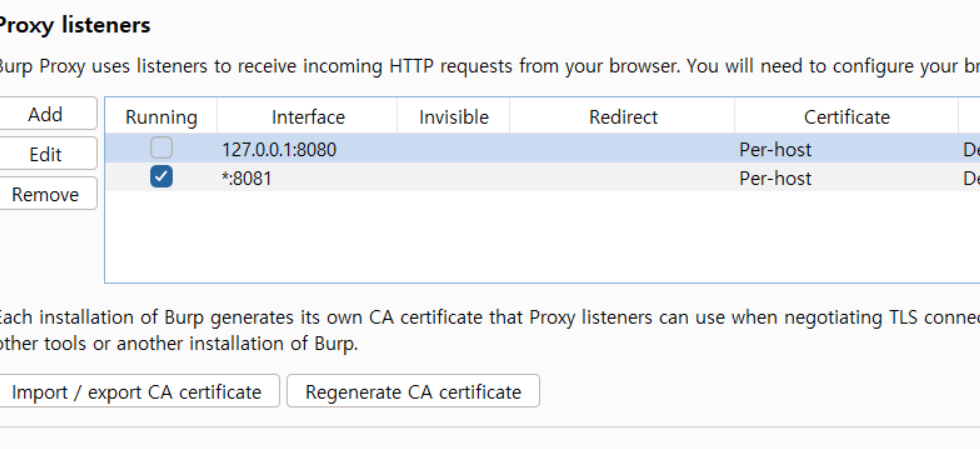

그리고 기존의 127.0.0.1:8080의 Running 체크표시를 해제하고 8081 포트의 체크만 남겨둡니다.

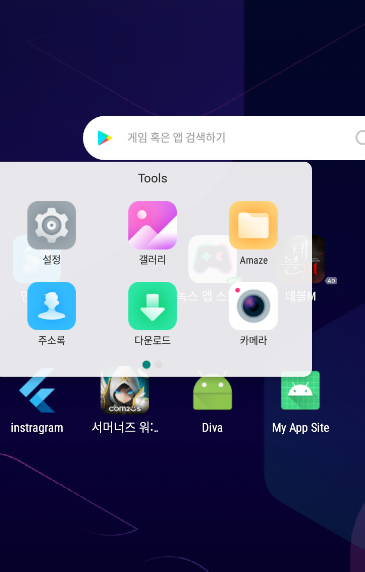

그리고 Nox를 켜서 설정 버튼을 눌러줍니다.

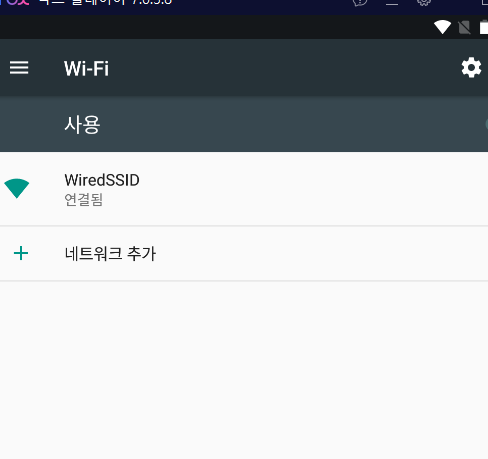

그 후 네트워크 와이파이로 들어가 virtwifi를 누르고

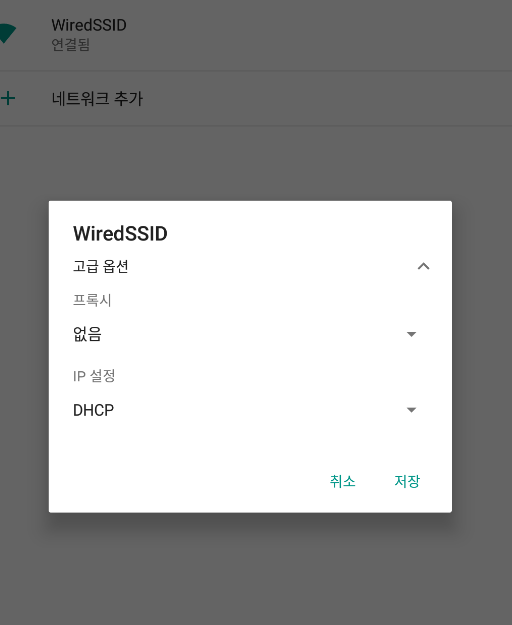

고급 탭을 눌러 이런 창을 띄웁니다.

프록시 탭을 눌러서 '수동'을 클릭합니다.

그럼 이런 창이 나올 텐데, 프록시 호스트 이름에는 ipconfig로 확인한 각자 본인의 ip를 써놓고

프록시 포트에는 8081을 입력합니다. 프록시 우회 대상 그대로 놔두고 IP 설정도 DHCP로 그대로 둡니다.

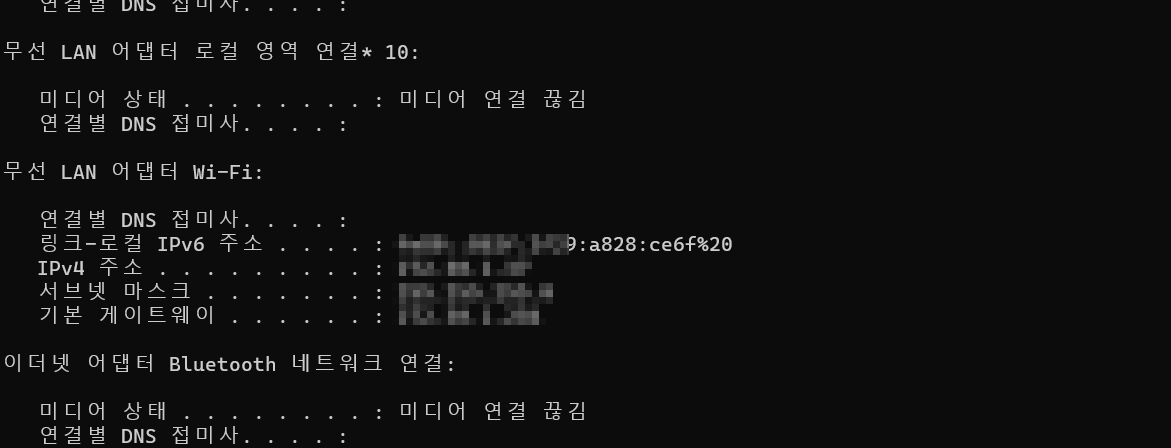

cmd를 눌러 ipconfig를 입력하면 현재 본인의 ip를 확인할 수 있습니다.

IPv4에 출력된 ip를 입력하면 됩니다.

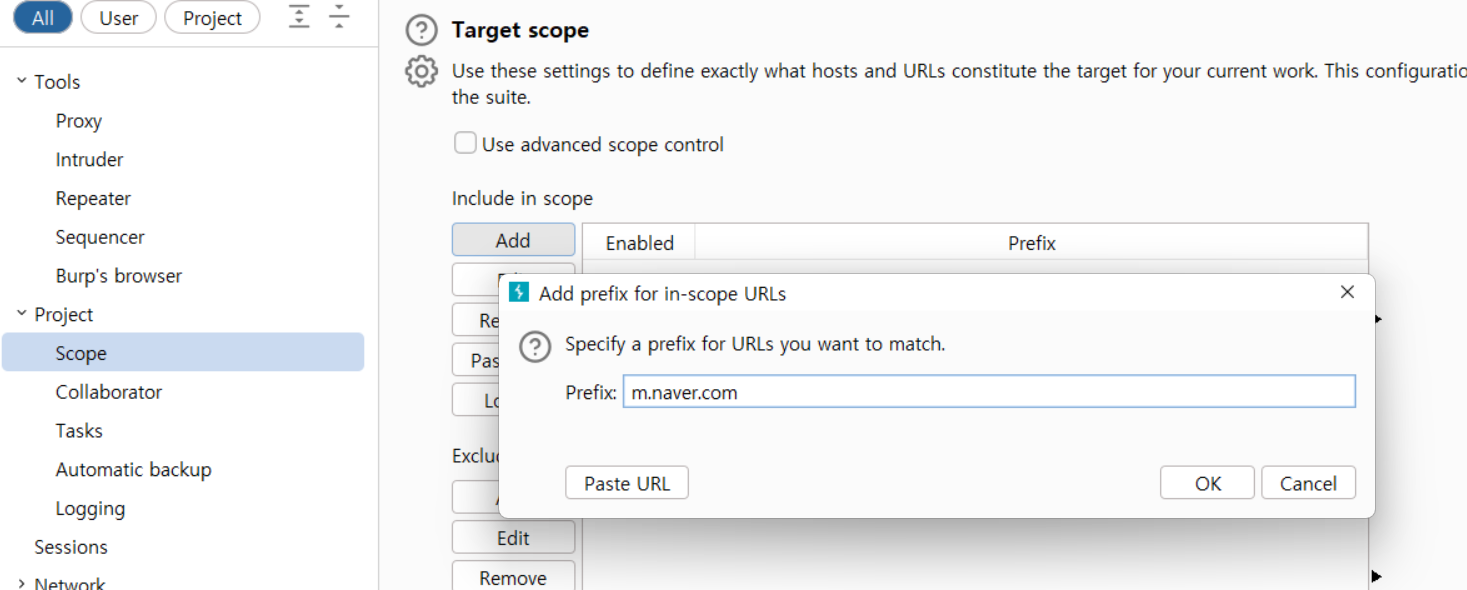

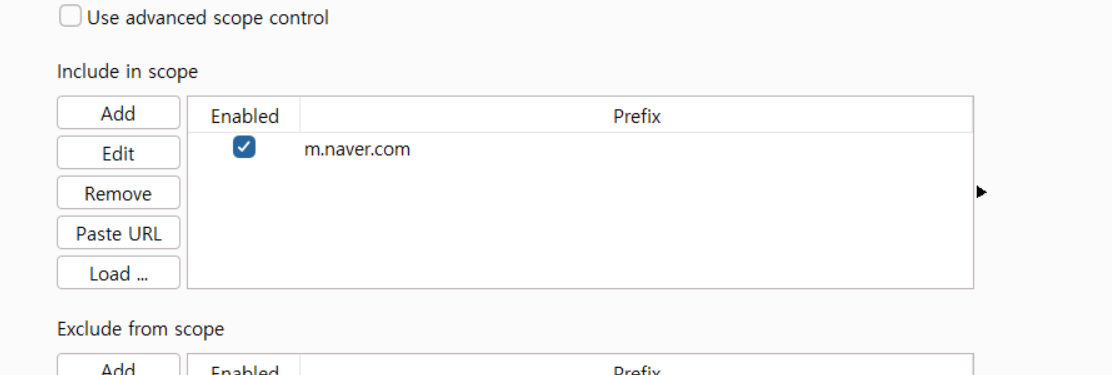

그 후, scope 탭에 들어가 Target scope에 Add를 눌러 패킷을 보고싶은 도메인을 추가해줍니다.

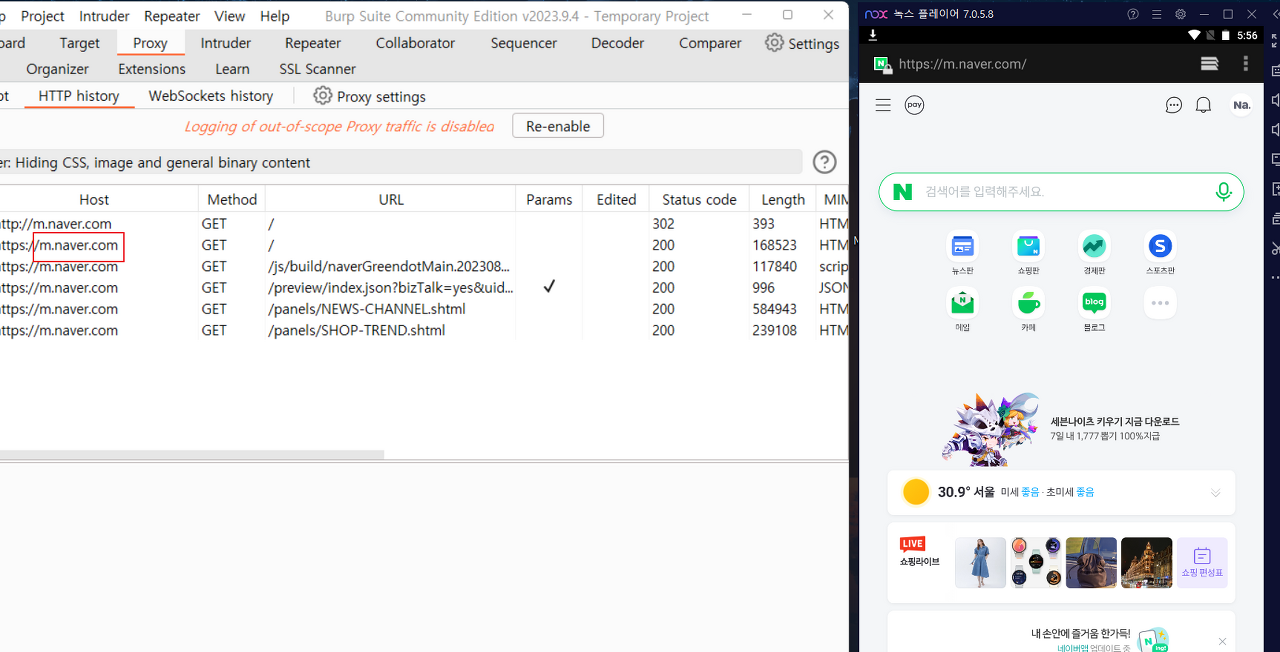

이렇게까지 됐으면 네이버를 한번 들어가 보겠습니다.

패킷이 잘 잡히는 것을 볼 수 있습니다.

2편에 걸쳐 Nox 패킷을 Burp Suite로 잡는 법을 포스팅 해보았습니다. 꽤나 복잡하지만 한 번 세팅해두면 이제 두고두고 쓰일 것 같네요 ㅎㅎ 봐주셔서 감사합니다!

'해킹 > Mobile application Hacking' 카테고리의 다른 글

| [ Mobile App Hacking ] 취약한 HSTS 암호화 프로토콜 (0) | 2023.09.07 |

|---|---|

| [ Mobile App Hacking ] Java와 jar 파일 이용하여 어플리케이션 디컴파일하기 - 무결성 검증 (0) | 2023.09.06 |

| [ Mobile App Hacking ] SSL Pinning 우회하기 (0) | 2023.09.02 |

| Burp Suite로 Nox 패킷 보기 #1 - mount, 인증서 등록 (0) | 2023.09.01 |

| [ Mobile App Hacking ] adb pull 이 안될 때 단말기 내부로 추출하는 법 (0) | 2023.08.23 |