이번엔 XSS CTF 3번 문제를 풀어보겠습니다.

목표는 alert를 띄울 수 있는 Reflected XSS 취약점을 찾는 것입니다.

처음 로그인 창이 뜨는 것은 2번 문제와 같습니다.

아마 계정이 연동될테니 그대로 로그인 하겠습니다.

예상대로 로그인 되었습니다.

마이페이지를 들어가 보겠습니다.

Burp Suite로 어떤 파라미터가 들어있는지 분석해봅니다.

이 페이지는 user라는 파라미터를 GET 방식으로 보내고 있는데, 저 인코딩된 문자를 디코딩해보면

내 이름이 나오는 것을 알 수 있습니다.

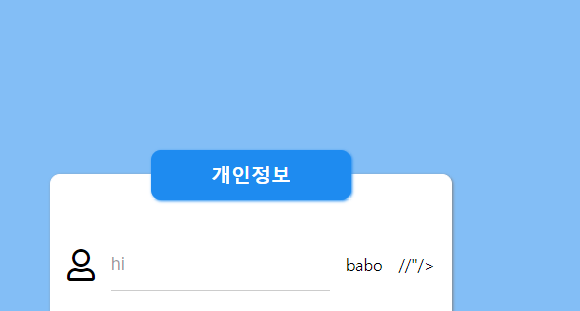

검색 기능에 hi를 넣고 user 파라미터에 hi로 바꿔 send를 눌렀더니 match가 되는 것을 확인할 수 있습니다.

실제 페이지에서 테스트를 해봐도 placeholder의 값이 잘 적용됩니다.

럭키입니다.

이곳저곳 돌아다니지 않고 객관식 1번에서 답을 찾은 듯한 느낌입니다.

반영되는 코드를 살펴보면 내가 쓴 문자 다음 따옴표와 /> 가 옵니다.

이 짝을 맞춰주거나 없애야 원하는 코드를 실행시킬 수 있습니다.

내가 쓰는 문자는 뒤의 괄호 짝을 맞춰주기 힘들 것 같으므로 슬래시로 없애주기로 하고

그 앞에 원하는 코드를 입력해줍니다.

태그가 먹히는지 테스트를 해보겠습니다.

이런식으로 a 태그가 먹히는지를 보면,

너무나 예쁘게 제가 입력한 코드가 실제 html 코드처럼 동작하고 있습니다.

실제 페이지에서 테스를 해보면

이런식으로 적용됩니다.

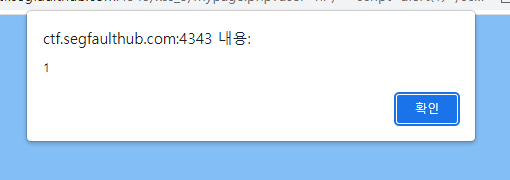

그럼 경고창을 띄워주기 위해 script 태그로 alert를 감싸서 POC를 실행시켜봅니다.

hi"/><script>alert(1)</script>//

아주 잘 실행되는 것을 알 수 있습니다.

'해킹 > 해킹 기법' 카테고리의 다른 글

| 해킹 툴 - MaxPhisher 설치 및 사용법 (0) | 2023.05.17 |

|---|---|

| 해킹 기법 - 사회공학기법, 피싱, maxphisher (1) | 2023.05.16 |

| XSS CTF 정리 2번 문제 (0) | 2023.05.14 |

| XSS CTF 정리 7번 문제 (0) | 2023.05.11 |

| 해킹 라이브 정리 - 다크웹, 딥웹, 프록시 서버 (1) | 2023.05.09 |