이번엔 File Download CTF 두번째 문제를 풀어보겠습니다.

파일 다운로드 취약점을 발견했다면?

아마 파일 업로드도 해보고 다운로드도 해보고 웹 사이트를 탐색하다가 발견했을 겁니다.

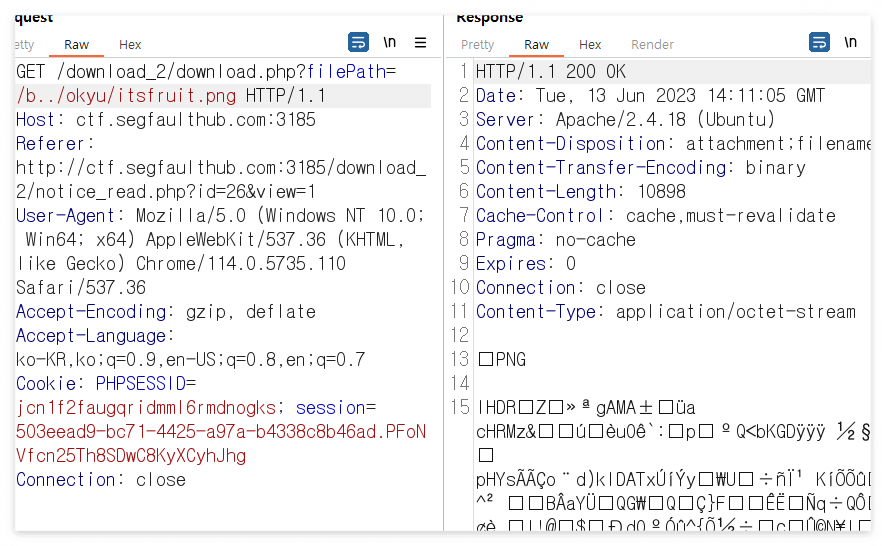

그렇게 download.php라는 파일에서 filepath라는 파라미터로 다운로드 받는다는 것을 알아낸 상황입니다.

슬래시 다음 제 아이디 다음 슬래시 파일 명입니다.

그럼 오른쪽 Response에서 PNG 파일 시그니쳐와 함께 다운로드된 것을 볼 수 있습니다.

테스트를 위해 이전 디렉토리로 가는 ../를 넣어주겠습니다.

어라? 그래도 다운로드가 됩니다. /bokyu/itsfruit.png도 다운되고 /../bokyu/itsfruit.png도 다운이 된다?

이건 업로드할 때 이중으로 저장되는 게 아닌 이상 어떤 글자를 필터링하고 있다는 의미가 됩니다.

../를 왕창 넣어봤습니다.

그래도 다운로드가 됩니다.

아~ 이건 필터링을 하고 있다는 게 100%입니다.

문자열 사이에 ../를 넣어보니 다운로드가 됩니다.

서버에서 ../ 라는 글자묶음을 통째로 필터링하고있는 것 같습니다.

그래서 ../를 필터링한 결과가 /../index.php가 되게 하기 위해서 짝을 맞춰주면

/....//index.php가 됩니다. 이를 filepath 파라미터에 넣어주었더니 Response에서 반응을 보였습니다.

스크롤을 내리니 flag가 떴습니다.

이를 정답란에 입력하면 끝!

'해킹 > 해킹 기법' 카테고리의 다른 글

| 해킹 기법 - Rudy Attack (R.U.D.Y 공격) , 살라미 공격 (0) | 2023.06.13 |

|---|---|

| Web Shell CTF #3 풀이 (0) | 2023.06.12 |

| 해킹 기법 - Metasploit (0) | 2023.06.06 |

| File Upload CTF 풀이 #2 (0) | 2023.06.05 |

| File Upload CTF 풀이 #1 (0) | 2023.06.03 |