보고서 이름 : [프로젝트이름]_대상_모의해킹결과보고서_날짜(이름)_v1.0.doc

폰트 맞출 것 (맑은 고딕, 바탕체 혼용안되게끔)

만약 SQL Injection을 5군데 다 찾았다? 다 쓸 필요는 없음

일어나는 방식이 똑같기 때문

종이 너비 맞추기

Stored XSS의 경우

Form :

Store :

View :

이렇게 3가지 주소 URL을 다 써주는 게 좋음

> 이행점검하기에 좋음

5일 -> 2일,3일 -> 모의해킹, 2일 -> 보고서

* 주통기반 가이드에서

버퍼 오버플로우와 포맷스트링은 거의 안나옴

> C언어로 웹을 개발해야 나오는 취약점인데,

요새는 그런 웹 사이트가 거의 없음

(하지만 화이트해커로써 개념은 알고 있어야함. 면접에서도 물어볼 수 있음)

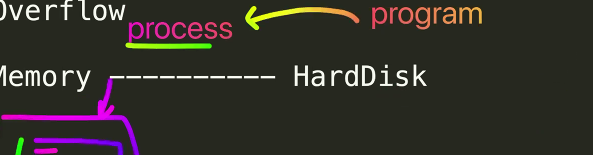

(1) 버퍼 오버플로우

BufferOverflow

> 컴퓨터의 코드 흐름을 조절할 수 있다는 뜻

> RCE 가능 ( Remote Computer Execution )

return address를 변조해서 원하는 코드를 실행할 수도 있음

return address : RIP, EIP

컴퓨터의 핵심 부품

CPU - Memory ----------------HardDisk

stack bufferoverflow

heap bufferoverflow

두 가지 종류가 있음

함수 호출

0x41414141

1

2

3

4

(2) 포맷 스트링 ( FSB )

포맷팅 문자열에서 발견

#include <stdio.h>

int main(void){

char buf[32] = {0, };

read(0, buf, 32);

printf(buf);

}

> my score %s

printf("my score %s" )

> 메모리 릭 을 유발할 수 있음

pwnable -> 문제를 풀면서.

pwnable.kr

알면 좋을 것들

1. 웹 해킹

2. 모바일 앱해킹

3. 포너블

4. pentest

5. Wireless AP

* LDAP Injection

> 작은 DB (가벼운 DB)

> LDAP 인증.

ex) LDAP syntax

<?php

searchfilter = "(&(id=".$userid.")(pass=".$userpass."))";

?>

(&(id='normaltic')(pass='1234'))

이것도 SQL Injection 처럼 따옴표와 괄호 짝을 맞춰서 구문을 삽입하는 공격

* SSI Injection

> Server Side Include

(요새 안 쓰임)

# 특정 명령어 실행

* XPATH Injection

XML : Extensible Markup Language

* 관리자 페이지 노출

> /admin, /adm, /manager, /administrator

/master 이렇게 찍기 공격하는 것

> 특정 IP 주소에서만 들어갈 수 있도록

> 내부망에서만 들어갈 수 있도록

* 디렉토리 인덱싱

login.php.bak

login.php

* 정보 누출

> json

요새 개발자들이 클라이언트에서 모든 걸하게 만들어버림

내 프로필 간략보기

이름 :

이메일 :

{name : "normaltic", email:"fet@test,com",

phone:"010-"123123",regNum:"123213"}

으로 모든 정보를 전달해놓고 사용자 측에는 요청한 값만 출력되게 하지만,

프록시 툴로 살펴보면 모든 정보를 확인할 수 있는 취약점

교수 검색

이름 / 학과

> 서버정보 노출.

or 없는 페이지를 보내서 서버 정보를 노출시킬 수 있음

* 악성 콘텐츠

> 악성콘텐츠 : 확장자 제한을 안할때

* 상대방의 세션을 탈취하고 그걸 고정할 때?

> 프록시 툴의 Match and replace rules 을 이용

'해킹 > Web Hacking' 카테고리의 다른 글

| 주통기반 취약점 점검 리스트 별 시나리오 (0) | 2023.07.03 |

|---|---|

| Blind SQL Injection python 스크립트 제작 (0) | 2023.07.01 |

| [13주차] 스터디 정리 - 현업의 프로세스 흐름, 모의해킹 보고서 (0) | 2023.06.23 |

| [12주차] 스터디 정리 - 인증/인가 취약점 (0) | 2023.06.15 |

| File Upload 취약점 대응 방안 - BLOB / CLOB 구현 (0) | 2023.06.14 |