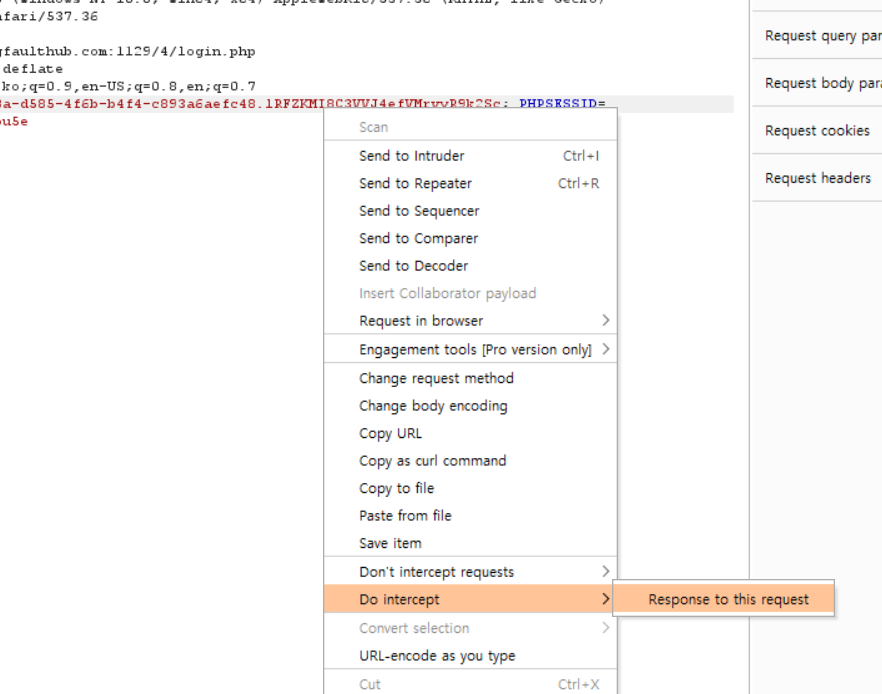

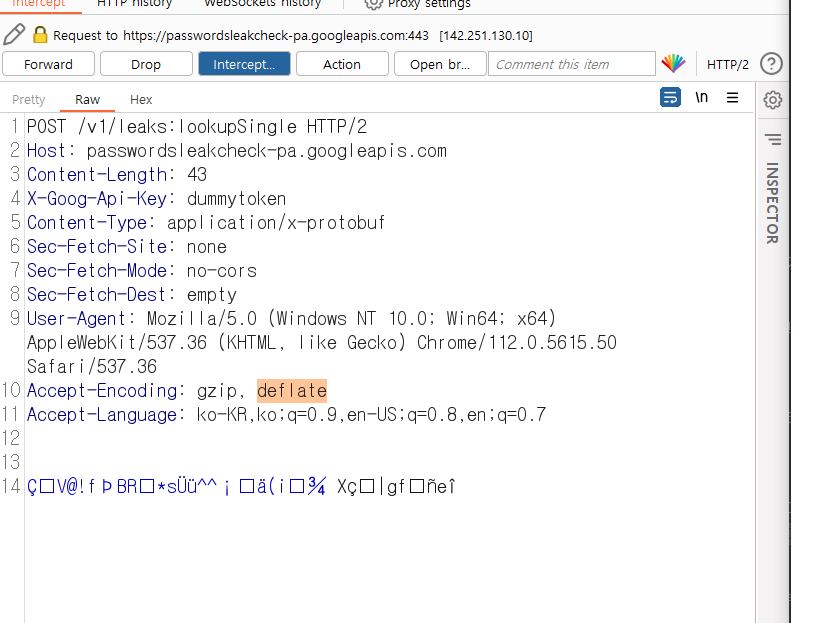

** 유튜브 해킹 - 유튜버 해킹하기 매우 매우 쉽다 이유 (1) 관리자 여러명 (2) 광고, 협업 메일 -> pdf, 워드, 실행파일 게임 유튜버라면? 게임 신작 미리 리뷰 가능할까요? 실행파일 전송 * 해커들이 사용하는 유튜버들 해킹 전략 1. 크리덴셜 스터핑 유저가 사용하는 비밀번호가 다른 사이트에서도 똑같이 사용될 때 2. 피싱 유도 -> 로그인 페이지 유도 -> 2차 인증 지식기반 소지기반 3. 이메일 계정 해킹 네이버 계정 4. 악성코드 쿠키 로그인 할 필요없음 5. 제로데이 취약점 그 사이트가 문제인 경우 ** 유튜브 채널 지키기 방어 방법 (1) 2차 인증 기본 (2) word 파일 "컨텐츠 사용" x "편집 사용"x (3) 파일 압축 / 비번? -> 의심 할것 ---------------..