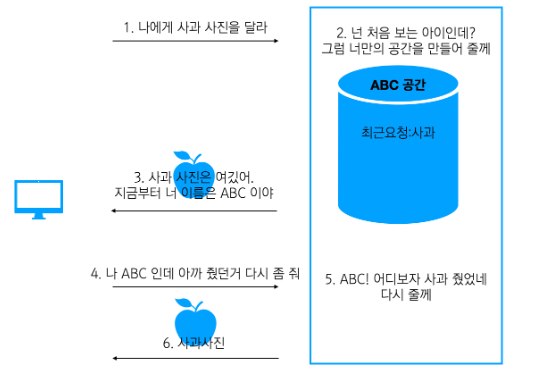

HTTP : Hypert Text Transfer Protocol 쉽게 말해 통신 양식이다 관공서같은 곳에서 서류 작업을 할 때 제출해야 하는 양식 * 로그인 구현 -HTTP 프로토콜 > "요청" / "응답" HTTP는 로그인 후 다른 작업을 할 때 다시 인증을 받아야 하는 문제가 생긴다. 즉 연결성이 없다. 쿠키 이를 해결하기 위한 것이 쿠키 쿠키는 Set-Cookie를 통해 서버가 포스트잇처럼 client에 넣어주고 다음부터 client가 요청할 때마다 딸려오게 된다. 그럼 서버는 그 쿠키를 보고 사용자임을 알고 추가 인증을 할 필요가 없는 연결성을 부여해줍니다 여기서 취약점이 발생합니다 클라이언트에서 출발한다는 점이 변조가 가능하다는 것이다. mario라는 사용자가 cookie를 변조하여 bokyu..