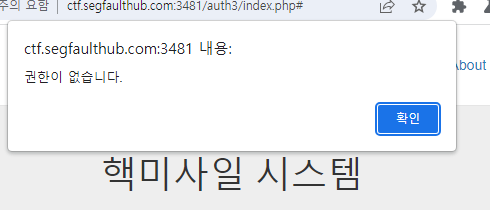

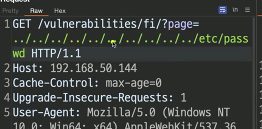

인증 / 인가 취약점 * 인증 : 로그인 인증. -> 그 사람이 맞는지 확인하는 작업. * 인가 : -> 허락된 사람에게 어떤 권한을 부여 권한이 없는 사람이 어떤 행동을 하면 전부 인가 취약점으로 분류 [-] HSTS 강제로 https 연결 ctf.segfaulthub.com 크롬 HSTS 삭제, 해제 * Case 1. 인증 우회. -> 클라이언트 측에서 인증이 일어나면 문제가 일어날 수 있음 원래라면 if (로그인 성공) { } else { } 해야 하는데, 시작하자마자 메인페이지가 나오고 login.php로 이동되는 식 2. intercept가 on 되어있는데도 버튼을 눌렀을 때 잡히는 게 없다. 이는 권한이 없다는 판단을 서버가 하는 게 아니라 브라우저 측에서 하고 있다는 의미이다. 따라서 js에..